记 Scrcpy 框架使用记录

背景

最近使用 vysor 。发现直接把手机当成模拟器操作确实是方便到不行。 但是魅族 16th plus 在 vysor 失效了。同时vysor 通知太过干扰。基于以上两点切换到开源框架 scrcpy: Display and control your Android device

原理

- 通过

adb push一个scrcpy-server.jar到手机上。

注: scrcpy-server.jar 是虽然是一个 zip 文件。 但是其实是一个apk。 - PC 端通过

adb reverse反向代理手机端口。用来接收手机端发送过来的数据。 adb shell CLASSPATH=/data/local/tmp/scrcpy-server.jar app_process /com.genymobile.scrcpy.Server com.genymobile.scrcpy.Server 0 8000000 false - false使用 app_process 运行 scrcpy-server.jar 的代码。

scrcpy-server.jar 主要做三件事情:

1,开启 LocalSocket 和PC连接。 相应 PC 端传递过来的操作。

2,源源不断的将屏幕画面输出到PC,使用Mediacodec 编码。 PC 通过ffmpeg 解码播放。

3,使用 adb 来提高 scrcpy-server.jar 的运行权限

注: 模拟 input 事件使用 android.hardware.input.IInputManager.injectInputEvent 方法。

安装

mac 环境下使用 brew install scrcpy ,通过漫长的等待完成安装。同时设置adb 环境变量。这里不具体展开。运行 scrcpy 命令1

scrcpy

问题

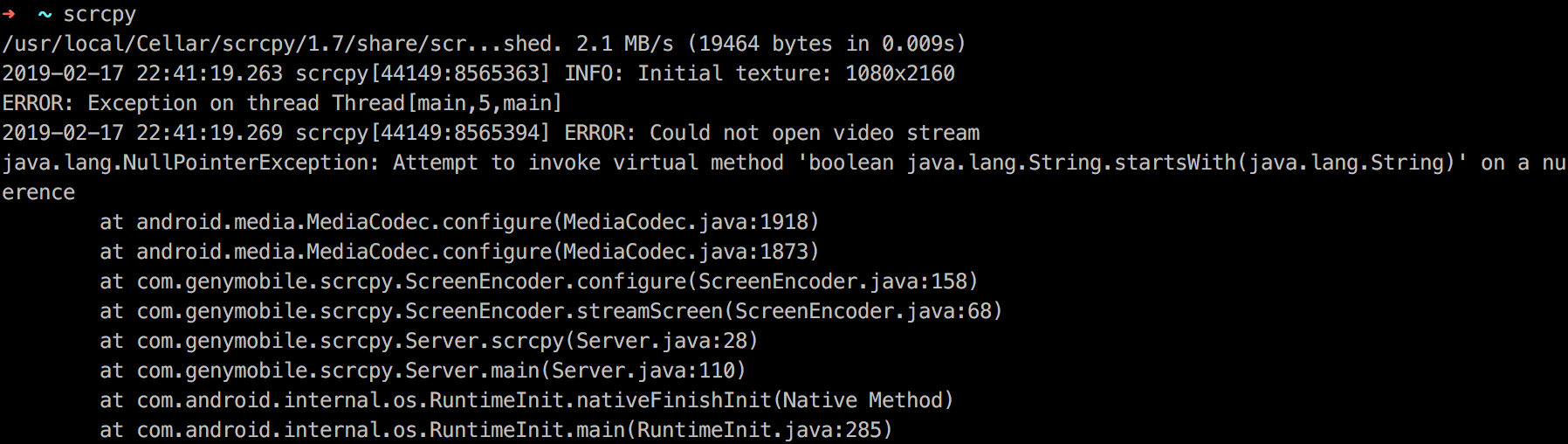

魅族16 th 出现了错误:

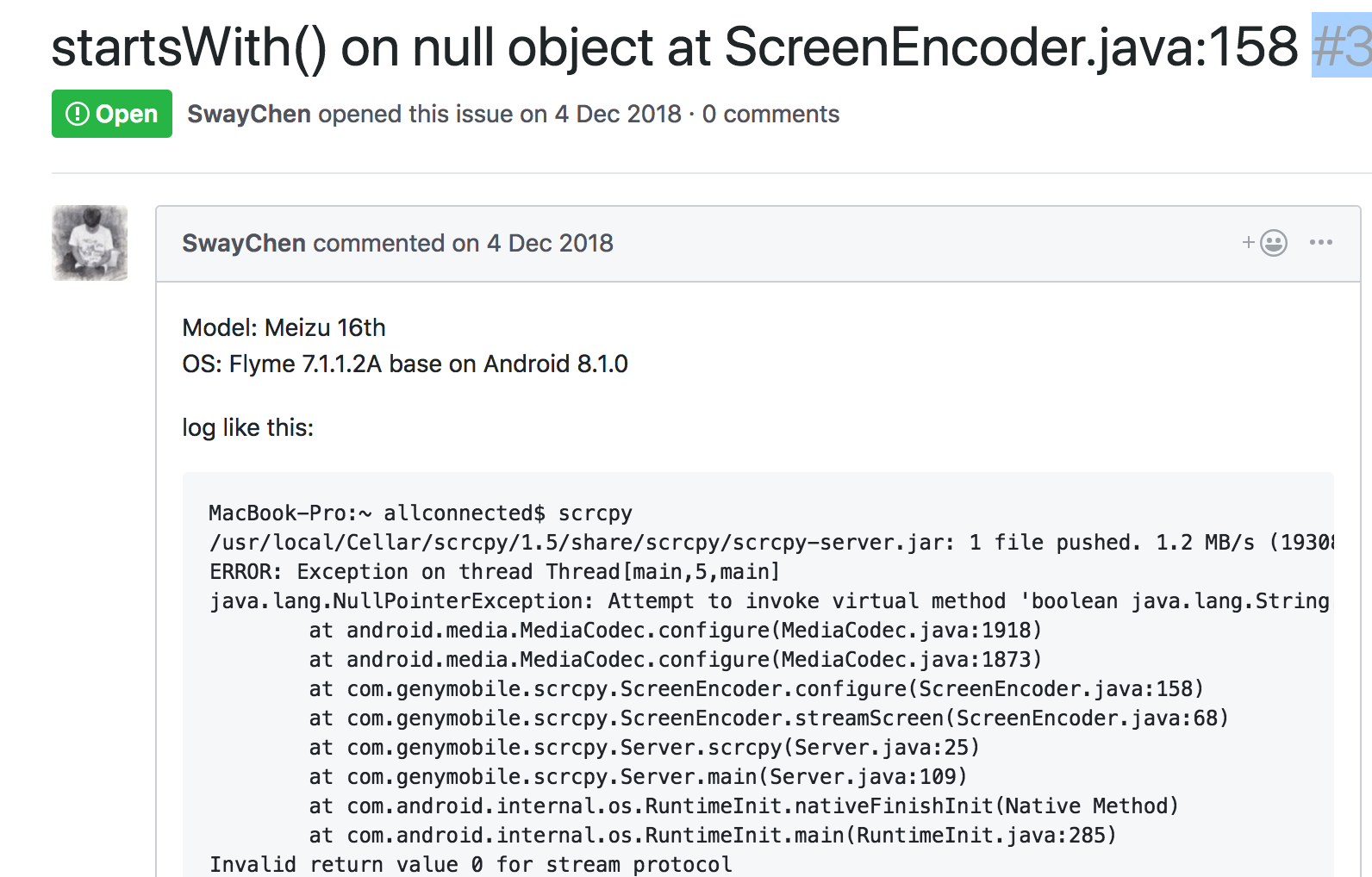

通过scrcpy 的issue 发现这是一个已知的问题 #365 startsWith() on null object at ScreenEncoder.java:158

同样发生在魅族 16th 的机型上。 可以确定是因为魔改 Android 源码导致。 可以相信这个 BUG 将会存在很长一段时间。 那么我们尝试自己动手一下。

分析

这是一个空指针异常, 空指针是最常见也是最简单的一个bug。 我们需要拿到系统的代码进行分析。

获取 android.media.MediaCodec 源码

获取系统的代码1

adb pull /system/framework/arm/boot-framework.oat

使用 baksmali 反编译oat:1

java -jar baksmali-2.2.6.jar deodex /boot-framework.oat

得到系统代码的 smali 。 找到 MediaCodec 的 smali 的1918行

注:

反编译方式 在 8.1 上 baksmali 会失败, 可以尝试 vdexExtractor 从 vdex 获取 dex 文件。在对dex 进行反解得到代码。1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23.method private configure(Landroid/media/MediaFormat;Landroid/view/Surface;Landroid/media/MediaCrypto;Landroid/os/IHwBinder;I)V

.registers 19

.param p1, "format" # Landroid/media/MediaFormat;

.param p2, "surface" # Landroid/view/Surface;

.param p3, "crypto" # Landroid/media/MediaCrypto;

.param p4, "descramblerBinder" # Landroid/os/IHwBinder;

.param p5, "flags" # I

...

.line 1918

.local v2, "values":[Ljava/lang/Object;

invoke-static {}, Landroid/app/ActivityThread;->currentPackageName()Ljava/lang/String;

move-result-object v0

const-string/jumbo v3, "com.tencent.mm"

invoke-virtual {v0, v3}, Ljava/lang/String;->startsWith(Ljava/lang/String;)Z

move-result v0

if-eqz v0, :cond_23

...

}

这里使用 ActivityThread.currentPackageName() 获取包名与 微信的包名做比较。

通过分析可以发现 ActivityThread.currentPackageName() 返回为 null 导致的空指针异常。

问题原因

ActivityThread.currentPackageName() 为空?

正确情况 APP 启动的流程如下:AMS 调用

Process.start("android.app.ActivityThread",

app.processName, uid, uid...) 通知 zygote 进程 fork 出一个新的进程同时执行 android.app.ActivityThread.main(String[] args) 方法。

main方法会初始化 ActivityThread 和初始化主线程Looper。同时调用 ActivityThread.attach()方法,会将 binder 类型 ApplicationThread 对象传递给 ActivityMangerService 。ASM 获取到 ApplicationThread 以后会查询对应的信息(包括 PackageName), 会通过 ApplicationThread 以 IPC 的方式将信息回调给 ActivityThread,bindApplication 方法. app bindApplication 方法以后才知道自己的包名。在至此 ActivityThread.currentPackageName() 不为空。

App 运行在 fork zygote 的子进程中。

而 Scrcpy 是通过 app_process 启动非 zygote 的 Runtime 进程中。

解决方案:

1 | public static String currentPackageName() { |

最初方式是使用 xposed hook 该方法。 对空值进行防护。这样就不用管 ActivityThread 后续可能的魔改。

但是Xposed 默认不对非 zygote 进行进行拦截。isXposedLoaded = xposed::initialize(zygote, startSystemServer, className, argc, argv)1

2

3

4

5

6

7

8

9

10

11

12

/** Initialize Xposed (unless it is disabled). */

bool initialize(bool zygote, bool startSystemServer, const char* className, int argc, char* const argv[]) {

#if !defined(XPOSED_ENABLE_FOR_TOOLS)

if (!zygote)

return false;

#endif

if (isMinimalFramework()) {

ALOGI("Not loading Xposed for minimal framework (encrypted device)");

return false;

}

求其次使用最简单的方案: 反射

只要 currentActivityThread ,mBoundApplication ,appInfo,packageName 不为空,ActivityThread.currentPackageName() 返回不为空。1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29 try {

Class<?> ActivityThreadClass = Class.forName("android.app.ActivityThread");

Method currentPackageName = ActivityThreadClass.getMethod("currentPackageName");

currentPackageName.setAccessible(true);

Field sCurrentActivityThread = ActivityThreadClass.getDeclaredField("sCurrentActivityThread");

Field mBoundApplication = ActivityThreadClass.getDeclaredField("mBoundApplication");

sCurrentActivityThread.setAccessible(true);

mBoundApplication.setAccessible(true);

Constructor<?> constructor = ActivityThreadClass.getDeclaredConstructor();

constructor.setAccessible(true);

// sCurrentActivityThread.set(null, UnsafeAllocator.create().newInstance(ActivityThreadClass));

sCurrentActivityThread.set(null, constructor.newInstance());

Object sCurrentActivityThreadObject = sCurrentActivityThread.get(null);

Class<?> AppBindDataClass = Class.forName("android.app.ActivityThread$AppBindData");

Field appInfo = AppBindDataClass.getDeclaredField("appInfo");

appInfo.setAccessible(true);

Constructor<?> constructor1 = AppBindDataClass.getDeclaredConstructor();

constructor1.setAccessible(true);

Object AppBindDataObject = constructor1.newInstance();

ApplicationInfo applicationInfo = new ApplicationInfo();

applicationInfo.packageName = "com.dim";

appInfo.set(AppBindDataObject, applicationInfo);

mBoundApplication.setAccessible(true);

mBoundApplication.set(sCurrentActivityThreadObject, AppBindDataObject);

} catch (Throwable throwable) {

}

我们需要将代码插入到 com.genymobile.scrcpy.Server 的

main 方法中。 将编译好的 apk 重新命令 scrcpy-server.jar 替换目录 /usr/local/Cellar/scrcpy/1.7/share/scrcpy/scrcpy-server.jar: 这是mac 下的地方。其他可能会有不同。

同时还需要做的事情是

初始化 Looper 因为 ActivityThread 中的 H 是个Handler。 Handler 的初始化需要Looper 环境。

至此对于 魅族16 th 在 Scrcpy 的改造完成。

总结

这篇主要介绍了 Scrcpy 框架的主要原理。 以及如何反编译系统的代码。